Trong các năm gần đây, các cuộc xâm nhập mạng gia tăng đáng kể do sự phổ dụng của các công cụ tấn công tự động hoặc được lập kịch bản trước. Các phần mềm độc hại hoạt động dưới nhiều hình thức đã và đang là mối đe doạ đến sự an toàn của cả một mạng lưới thông tin rộng lớn, đặt ra một vấn đề đó là phải có được phương pháp ngăn chặn phần nào các thiệt hại rủi ro gây ra bởi những kẻ tấn công nguy hiểm. Một trong số rất nhiều biện pháp ngăn chặn nguy cơ đe doạ mạng đó chính là Honeynet và Honeypot, đây là một lời cảnh báo khá đáng sợ đối với các tin tặc. Dự án Honeypots được thiết kế để nhằm mục đích nghiên cứu, dò tìm và thu hút mọi cuộc tấn công bất kỳ của Internet vào các hệ thống máy chủ Linux, Windows. Từ xưa đến nay mọi cuộc tấn công trên Internet dường như chưa bao giờ giảm. Các nhà nghiên cứu của dự án đã chỉ ra rằng: hầu hết mọi cuộc tấn công trên đời đều nhằm vào các hệ thống sử dụng Windows, đơn giản chỉ vì mức độ phổ biến quá mức của hệ điều hành này và độ bảo mật “ngon ăn” đến mức mà mọi kẻ tấn công đều không thể cưỡng lại được.

Honeypots

là một hệ thống tài nguyên thông tin được xây dựng với mục đích giả lập đánh lừa

những kẻ sử dụng và xâm nhập không hợp pháp, thu hút sự chú ý của chúng, ngăn

không cho chúng tiếp xúc với hệ thống thật. Honepot có thể giả dạng được bất cứ

loại tài nguyên máy chủ nào như Mail server, Domain server, Web server….với

nguyên lý hoạt động là tương tác với tin tặc để tìm và khai thác các hình thức

tấn công. Trong lĩnh vực an toàn mạng, một Honeypots là một hệ thống máy tính

được thiết kế đặc biệt để “bắt” tất cả hoạt động và các file được khởi tạo bởi

một thủ phạm có ý định giành quyền truy cập trái phép tới hệ thống. Honeypots

như một mức bảo vệ firewall hơn là bảo vệ hệ thống mạng. Ví dụ, nếu một

firewall bảo vệ một mạng, thì Honeypots thường được đặt bên ngoài firewall. Điều

này cho phép các thủ phạm trên Internet nhận được quyền truy cập đầy đủ tới bất

kỳ dịch vụ vào của Honeypots. Lưu ý rằng, ý tưởng là ghi lại những hoạt động của

thủ phạm, chứ không phải ngăn chặn chúng khỏi việc giành quyền truy cập tới

Honeypots. Một Honeypots là một hình nộm

được thiết kế để quan sát những cuộc tấn công của hacker. Một honeynet là một mạng

được thiết lập xung quanh những hình nộm để nhử và ghi lại những bước tấn công

của hacker. Bằng việc nghiên cứu các cuộc tấn công thật, những người nghiên cứu

hy vọng có thể có được những bước tiến mới trong việc phát triển kế hoạch phòng

ngự. Mỗi khi Honeypots có sự tấn công thì người nghiên cứu có thể học được những

kỹ thuật tấn công mới và có thể dùng Honeypots để tìm ra những rootkit (ẩn nấp

và tránh không bị phát hiện, được sử dụng hỗ trợ giấu các đoạn mã độc), lỗi và

các backdoor (cổng sau, được hacker cài vào máy bị tấn công để sau này quay lại

máy đó dễ dàng hơn) trước khi chúng đi vào hệ thống. Cần phải xây dựng hệ thống

phòng ngự và phải có khả năng giấu và lẩn tránh những cuộc tấn công mà hệ thống

không thể đáp trả lại. Đây là một vấn đề rất quan trọng để nghiên cứu một cách

an toàn về những máy tính ở những khoảng cách xa. Thay thế vào việc đi tìm

chúng thì chúng sẽ tự tìm đến.

Honeypot gồm hai loại chính: Tương tác thấp và

tương tác cao: Tương tác thấp (Low Interaction): Mô phỏng giả lập các dịch vụ, ứng

dụng, và hệ điều hành. Mức độ rủi ro thấp, dễ triển khai và bảo dưỡng nhưng bị

giới hạn về dịch vụ. BackOfficer Friendly (BOF) Một loại hình Honeypots tương

tác thấp rất dễ vận hành và cấu hình và có thể hoạt động trên bất kỳ phiên bản

nào của Windows và Unix nhưng chỉ tương tác được với một số dịch vụ đơn giản

như FTP, Telnet, SMTP… Specter cũng là

loại hình Honeypots tương tác thấp nhưng khả năng tương tác tốt hơn BOF, giả lập

trên 14 cổng, có thể cảnh báo và quản lý từ xa. Tuy nhiên giống BOF thì specter

bị giới hạn số dịch vụ và cũng không linh hoạt.

Honeyd lắng nghe trên tất cả các cổng TCP và UDP, những dịch vụ mô phỏng

được thiết kế với mục đích ngăn chặn và ghi lại những cuộc tấn công, tương tác

với kẻ tấn công với vai trò một hệ thống nạn nhân, có thể giả lập cùng một lúc

nhiều hệ điều hành khác nhau, tuy nhiên có nhược điểm là không thể cung cấp một

hệ điều hành thật để tương tác với tin tặc và không có cơ chế cảnh báo khi phát

hiện hệ thống bị xâm nhập hay gặp nguy hiểm; Tương tác cao (High Interaction):

Là các dịch vụ, ứng dụng và hệ điều hành thực. Mức độ thông tin thu thập được

cao. Nhưng rủi ro cao và tốn thời gian để vận hành và bảo dưỡng.

|

| Hệ thống nguỵ trang mạng |

Khác với các Honeypots,

Honeynet là một hệ thống thật, hoàn toàn giống một mạng làm việc bình thường.

Honeynet cung cấp các hệ thống, ứng dụng, các dịch vụ thật. Quan trọng nhất khi

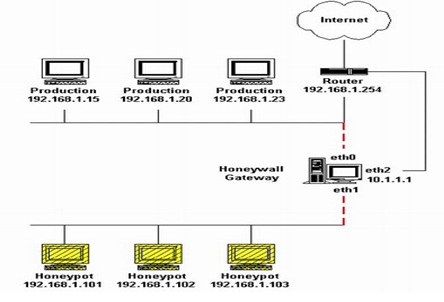

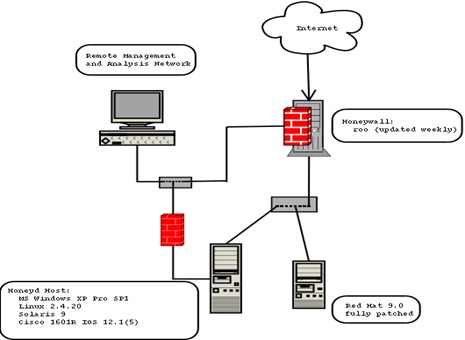

xây dựng một honeynet chính là honeywall. Honeywall là gateway ở giữa Honeypots

và mạng bên ngoài. Nó hoạt động ở tầng 2 như là Bridged.Các luồng dữ liệu khi

vào và ra từ Honeypots đều phải đi qua honeywall.

Bất

kỳ một hệ thống Honeynet nào cũng phải thực hiện được ba điều kiện: Kiểm soát dữ

liệu, bắt dữ liệu và phân tích chúng. Kiểm

soát dữ liệu có thể hiểu là mở cánh cửa cho hacker đi vào, cho phép xâm nhập

honeynet nhưng lại đóng cửa ra, ngăn không cho hacker phát tán những đoạn mã độc

hại ra mạng làm việc bên ngoài và Internet. Bắt dữ liệu là mục đích chính của tất

cả các loại hình Honeynet nó thu thập nhiều nhất thông tin về kẻ tấn công theo

nhiều mức: các hoạt động của mạng, các hoạt động ứng dụng, các hoạt động của hệ

thống, khi mà kẻ tấn công xâm nhập vào hệ thống và tương tác với một Honeypots,

tất cả các hoạt động của hacker này đều được bí mật chuyển về sebek server thu

thập và xử lý. Phân tích dữ liệu Phân tích dựa trên giao diện walleye của

Honeywall hoặc bằng Ethereal.

Hiện

nay trên thế giới đã có rất nhiều tổ chức, cơ quan, đặc biệt là các công ty, tổ

chức an ninh mạng đã tiến hành triển khai Hệ thống Honeynet như: Symantec,

Trend Micro, Snort.... Ở Việt Nam, Trung tâm an ninh mạng Bkis cũng đã triển

khai hệ thống này và nó có tác dụng hữu hiệu trong việc giúp các chuyên gia an

ninh mạng nghiên cứu và sớm phát hiện ra các lỗ hổng bảo mật tồn tại trên các sản

phẩm công nghệ thông tin; Các kỹ thuật tấn công mạng mới, các mẫu virus- mã độc

mới; giúp truy tìm dấu vết - tung tích các tin tặc; kiểm tra độ an toàn của hệ

thống mạng và qua đó góp phần bảo vệ hệ thống mạng ngăn chặn sự xâm nhập trái

phép của các tin tặc. Các cơ quan nhà nước, doanh nghiệp có thể sử dụng

Honeynet nhằm kiểm tra độ an toàn của hệ thống mạng của mình và ngăn chặn kẻ tấn

công tấn công vào hệ thống thật, các cơ quan, tổ chức, doanh nghiệp hoạt động

trong lĩnh vực an ninh mạng có thể sử dụng Honeynet nhằm thu thập các loại mã độc

hại mới như: virus, worm, spyware, trojan,…, để kịp thời viết chương trình cập

nhật diệt mã độc cho sản phẩm Anti-virus.

|

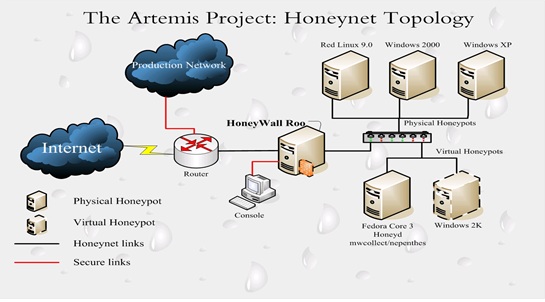

Mô hình của Đại Học Bắc Kinh-Trung

Quốc

|

|

Mô

hình triển khai Honeynet trong dự án Honeynet tại Hy Lạp

Honeynet

có thể là một công cụ rất mạnh, chúng ta có thể thu thập thông tin rộng rãi

trên nhiều mối đe dọa. Để thu được những thông tin đó, bạn phải cho phép

attacker và những chương trình mã độc hại có quyền sử dụng hệ thống, thực thi

những hành động của nó, chính điều này sẽ làm cho hệ thống có thể gặp nhiều rủi

ro. Để giảm thiểu các rủi ro chúng ta phải thực hiện việc giám sát và duy trì hệ

thống theo thời gian thực, không được sử dụng các công cụ tự động. Khi triển

khai hệ thống chúng ta phải thay đổi những cấu hình mặc định của hệ thống, do

các công nghệ honeypot bao gồm cả honeywall đều là mã nguồn mở, mọi người đều

có thể tiếp xúc với mã nguồn của nó, trong đó có cả những hacker.

Trong

vô số các biện pháp ngăn chặn tin tặc đột nhập vào hệ thống thì

"Honeypot" và

"Honeynet" được coi là một

trong những cạm bẫy được thiết kế với mục

đích này.Với hệ thống honeynet, ta có thể xây dựng được một hệ thống mạng với

chi phí rẻ, nhưng hiệu quả trong việc bảo vệ mạng máy tính, bảo vệ an toàn

thông tin trong mạng

Liên hệ ngay để được hỗ trợ:

Điện thoại: 0976 148 368 – 0974.248.842

Email: citechnhatrang@gmail.com

Đăng ký trực tiếp tại:

Trung Tâm Đào Tạo CNTT CITECH

|

0 nhận xét:

Post a Comment