Cùng với sự phát triển của công nghệ thông

tin, công nghệ mạng máy tính và sự phát triển của mạng Internet ngày càng phát

triển đa dạng và phong phú. Các dịch vụ trên mạng đã thâm nhập vào hầu hết các

lĩnh vực trong đời sống xã hội. Các thông tin trên Internet cũng đa dạng về nội

dung và hình thức, trong đó có rất nhiều thông tin cần được bảo mật cao hơn bởi

tính kinh tế, tính chính xác và tính tin cậy của nó.

Bên cạnh đó, các hình thức phá hoại mạng

cũng trở nên tinh vi và phức tạp hơn. Do đó đối với mỗi hệ thống, nhiệm vụ bảo

mật được đặt ra cho người quản trị mạng là hết sức quan trọng và cần thiết. Xuất

phát từ những thực tế đó, chúng ta sẽ tìm hiểu về các cách tấn công phổ biến nhất

hiện nay và các phòng chống các loại tấn công này.

Chính vì vậy, thông qua việc nghiên cứu một

số phương pháp tấn công và cách bảo mật các lọa tấn công này, tôi mong muốn góp

một phần nhỏ vào việc nghiên cứu và tìm hiểu về các vấn đề an ninh mạng giúp

cho việc học tập và nghiên cứu.

Em xin chân thành cảm ơn sự hướng dẫn của

thầy Nguyễn Hoàng Quân là thầy trực tiếp hướng dẫn tiểu luận tốt nghiệp cho em,

giúp em có thể hoàn thành tiểu luận này.

Mục

Lục

CHƯƠNG I: TỔNG

QUAN VỀ AN NINH MẠNG

1.1. Giới thiệu về an ninh

mạng

CHƯƠNG II: CÔNG CỤ KHAI THÁC LỖ HỔNG BẢO MẬT META-SPLOIT

CHƯƠNG III: KHAI THÁC MỘT SỐ LỖ HỔNG BẢO MẬT BẰNG META-SPLOIT

Cùng với sự phát triển của công nghệ thông tin, công nghệ mạng máy tính và sự phát triển của mạng Internet ngày càng phát triển đa dạng và phong phú. Các dịch vụ trên mạng đã thâm nhập vào hầu hết các lĩnh vực trong đời sống xã hội. Các thông tin trên Internet cũng đa dạng về nội dung và hình thức, trong đó có rất nhiều thông tin cần được bảo mật cao hơn bởi tính kinh tế, tính chính xác và tính tin cậy của nó.

Bên cạnh đó, các hình thức phá hoại mạng

cũng trở nên tinh vi và phức tạp hơn. Do đó đối với mỗi hệ thống, nhiệm vụ bảo

mật được đặt ra cho người quản trị mạng là hết sức quan trọng và cần thiết. Xuất

phát từ những thực tế đó, chúng ta sẽ tìm hiểu về các cách tấn công phổ biến nhất

hiện nay và các phòng chống các loại tấn công này.

Chính vì vậy, thông qua việc nghiên cứu một

số phương pháp tấn công và cách bảo mật các lọa tấn công này, tôi mong muốn góp

một phần nhỏ vào việc nghiên cứu và tìm hiểu về các vấn đề an ninh mạng giúp

cho việc học tập và nghiên cứu.

Em xin chân thành cảm ơn sự hướng dẫn của

thầy Nguyễn Hoàng Quân là thầy trực tiếp hướng dẫn tiểu luận tốt nghiệp cho em,

giúp em có thể hoàn thành tiểu luận này.

Mục Lục

1.1. Giới thiệu về an ninh mạng

1.1.1.An Ninh mạng là gì.

Máy tính có phần cứng chứa dữ liệu do hệ điều hành quản

lý, đa số các máy tính nhất là các máy tính trong công ty, doanh nghiệp được nối

mạng Lan và Internet. Nếu như máy tính, hệ thống mạng của bạn không được trang

bị hệ thống bảo vệ vậy chẳng khác nào bạn đi khỏi căn phòng của mình mà quên

khóa cửa, máy tính của bạn sẽ là mục tiêu của virus, worms, unauthorized user …

chúng có thể tấn công vào máy tính hoặc cả hệ thống của bạn bất cứ lúc nào.

Vậy an toàn mạng

có nghĩa là bảo vệ hệ thống mạng, máy tính khỏi sự phá hoại phần cứng hay chỉnh

sửa dữ liệu (phần mềm) mà không được sự cho phép từ những người cố ý hay vô

tình. An toàn mạng cung cấp giải pháp, chính sách, bảo vệ máy tính, hệ thống mạng

để làm cho những người dùng trái phép, cũng như các phần mềm chứa mã độc xâm nhập

bất hợp pháp vào máy tính, hệ thống mạng của bạn.

Máy tính có phần cứng chứa dữ liệu do hệ điều hành quản

lý, đa số các máy tính nhất là các máy tính trong công ty, doanh nghiệp được nối

mạng Lan và Internet. Nếu như máy tính, hệ thống mạng của bạn không được trang

bị hệ thống bảo vệ vậy chẳng khác nào bạn đi khỏi căn phòng của mình mà quên

khóa cửa, máy tính của bạn sẽ là mục tiêu của virus, worms, unauthorized user …

chúng có thể tấn công vào máy tính hoặc cả hệ thống của bạn bất cứ lúc nào.

Vậy an toàn mạng

có nghĩa là bảo vệ hệ thống mạng, máy tính khỏi sự phá hoại phần cứng hay chỉnh

sửa dữ liệu (phần mềm) mà không được sự cho phép từ những người cố ý hay vô

tình. An toàn mạng cung cấp giải pháp, chính sách, bảo vệ máy tính, hệ thống mạng

để làm cho những người dùng trái phép, cũng như các phần mềm chứa mã độc xâm nhập

bất hợp pháp vào máy tính, hệ thống mạng của bạn.

1.1.2. Các yếu tố cần được bảo vệ trong hệ thống mạng

Yếu tố đầu tiên phải nói đến là dữ liệu, những thông tin

lưu trữ trên hệ thống máy tính cần được bảo vệ do các yêu cầu về tính bảo mật,

tính toàn vẹn hay tính kịp thời. Thông thường yêu cầu về bảo mật được coi là

yêu cầu quan trọng đối với thông tin lưu trữ trên mạng. Tuy nhiên, ngay cả khi

những thông tin không được giữ bí mật, thì yêu cầu về tính toàn vẹn cũng rất

quan trọng. Không một cá nhân, một tổ chức nào lãng phí tài nguyên vật chất và

thời gian để lưu trữ những thông tin mà không biết về tính đúng đắn của những

thông tin đó.

Yếu tố đầu tiên phải nói đến là dữ liệu, những thông tin

lưu trữ trên hệ thống máy tính cần được bảo vệ do các yêu cầu về tính bảo mật,

tính toàn vẹn hay tính kịp thời. Thông thường yêu cầu về bảo mật được coi là

yêu cầu quan trọng đối với thông tin lưu trữ trên mạng. Tuy nhiên, ngay cả khi

những thông tin không được giữ bí mật, thì yêu cầu về tính toàn vẹn cũng rất

quan trọng. Không một cá nhân, một tổ chức nào lãng phí tài nguyên vật chất và

thời gian để lưu trữ những thông tin mà không biết về tính đúng đắn của những

thông tin đó.

Yếu tố thứ hai là về tài nguyên hệ thống, sau khi các

Attacker đã làm chủ được hệ thống chúng sẽ sử dụng các máy này để chạy các

chương trình như dò tím mật khẩu để tấn công vào hệ thống mạng.

1.1.3. Các yếu tố đảm bảo an toàn thông tin

An toàn thông tin nghĩa là thông tin được bảo vệ, các hệ

thống và những dịch vụ có khả năng chống lại những tai hoạ, lỗi và sự tác động

không mong đợi. Mục tiêu của an toàn bảo mật trong công nghệ thông tin là đưa

ra một số tiêu chuẩn an toàn và ứng dụng các tiêu chuẩn an toàn này để loại trừ

hoặc giảm bớt các nguy hiểm.

Nguy cơ hệ thống (Risk) được hình thành bởi sự kết hợp giữa lỗ hổng hệ thống và

các mối đe doạ đến hệ thống, nguy cơ hệ thống có thể định nghĩa trong ba cấp độ

thấp, trung bình và cao. Để xác định nguy cơ đối với hệ thống trước tiên ta phải đánh giá nguy cơ hệ thống theo sơ đồ sau.

Quy trình đánh giá nguy cơ của hệ thống

Việc

xác định các lỗ hổng hệ thống được bắt đầu từ các điểm truy cập vào hệ thống

như:

Đây

là một công việc khó khăn vì các mối đe dọa thường không xuất hiện rõ ràng (ẩn),

thời điểm và quy mô tấn công không biết trước. Các hình thức và kỹ thuật tấn

công đa dạng như:

An toàn thông tin nghĩa là thông tin được bảo vệ, các hệ

thống và những dịch vụ có khả năng chống lại những tai hoạ, lỗi và sự tác động

không mong đợi. Mục tiêu của an toàn bảo mật trong công nghệ thông tin là đưa

ra một số tiêu chuẩn an toàn và ứng dụng các tiêu chuẩn an toàn này để loại trừ

hoặc giảm bớt các nguy hiểm.

Hiện nay các biện pháp tấn công càng ngày càng tinh vi, sự

đe doạ tới độ an toàn thông tin có thể đến từ nhiều nơi khác nhau theo nhiều

cách khác nhau, vì vậy các yêu cầu cần để đảm bảo an toàn thông tin như sau:

-

Tính

bí mật: Thông tin phải đảm bảo tính bí mật và được sử dụng đúng đối tượng.

-

Tính

toàn vẹn: Thông tin phải đảm bảo đầy đủ, nguyên vẹn về cấu trúc, không mâu thuẫn.

-

Tính

sẵn sàng: Thông tin phải luôn sẵn sàng để tiếp cận, để phục vụ theo đúng mục

đích và đúng cách.

-

Tính

chính xác: Thông tin phải chính xác, tin cậy.

-

Tính

không khước từ (chống chối bỏ): Thông tin có thể kiểm chứng được nguồn gốc hoặc

người đưa tin.

Nguy cơ hệ thống (Risk) được hình thành bởi sự kết hợp giữa lỗ hổng hệ thống và

các mối đe doạ đến hệ thống, nguy cơ hệ thống có thể định nghĩa trong ba cấp độ

thấp, trung bình và cao. Để xác định nguy cơ đối với hệ thống trước tiên ta phải đánh giá nguy cơ hệ thống theo sơ đồ sau.

|

| Quy trình đánh giá nguy cơ của hệ thống |

Việc

xác định các lỗ hổng hệ thống được bắt đầu từ các điểm truy cập vào hệ thống

như:

-

Kết nối mạng Internet

-

Các điểm kết nối từ xa

-

Kết nối các tổ chức khác

-

Các môi trường truy cập vật lý hệ thống

-

Các điểm truy cập người dùng

-

Các điểm truy cập không dây

Ở

mỗi điểm truy cập, ta phải xác định được các thông tin có thể truy cập và mức độ

truy cập vào hệ thống.

Đây

là một công việc khó khăn vì các mối đe dọa thường không xuất hiện rõ ràng (ẩn),

thời điểm và quy mô tấn công không biết trước. Các hình thức và kỹ thuật tấn

công đa dạng như:

-

DoS/DDoS,

BackDoor, Tràn bộ đệm,…

-

Virus, Trojan horse, Worm…

-

Social Engineering…

1.2. Mộ số kiểu tấn công

1.2.1 Tấn công trực tiếp

Sử dụng một máy tính để tấn công một máy tính khác với mục

đích dò tìm mật mã, tên tài khoản tương ứng, Họ có thể sử dụng một số chương

trình giải mã để giải mã các file chứa password trên hệ thống máy tính của nạn

nhân. Do đó, những mật khẩu ngắn và đơn giản thường rất dễ bị phát hiện.

Sử dụng một máy tính để tấn công một máy tính khác với mục

đích dò tìm mật mã, tên tài khoản tương ứng, Họ có thể sử dụng một số chương

trình giải mã để giải mã các file chứa password trên hệ thống máy tính của nạn

nhân. Do đó, những mật khẩu ngắn và đơn giản thường rất dễ bị phát hiện.

Ngoài ra, hacker có thể tấn công trực tiếp thông qua các

lỗi của chương trình hay hệ điều hành làm cho hệ thống đó tê liệt hoặc hư hỏng.

Trong một số trường hợp, hacker đoạt được quyền của người quản trị hệ thống.

1.2.2 Tấn công vào các lỗ hổng bảo mật

Hiện, nay các lỗ hổng bảo mật được phát hiện càng nhiều

trong các hệ điều hành, các web server hay các phần mềm khác, ... Và các hãng sản

xuất luôn cập nhật các lỗ hổng và đưa ra các phiên bản mới sau khi đã vá lại

các lỗ hổng của các phiên bản trước. Do đó, người sử dụng phải luôn cập nhật

thông tin và nâng cấp phiên bản cũ mà mình đang sử dụng nếu không các hacker sẽ

lợi dụng điều này để tấn công vào hệ thống.

Hiện, nay các lỗ hổng bảo mật được phát hiện càng nhiều

trong các hệ điều hành, các web server hay các phần mềm khác, ... Và các hãng sản

xuất luôn cập nhật các lỗ hổng và đưa ra các phiên bản mới sau khi đã vá lại

các lỗ hổng của các phiên bản trước. Do đó, người sử dụng phải luôn cập nhật

thông tin và nâng cấp phiên bản cũ mà mình đang sử dụng nếu không các hacker sẽ

lợi dụng điều này để tấn công vào hệ thống.

Thông thường, các forum của các hãng nổi tiếng luôn cập

nhật các lỗ hổng bảo mật và việc khai thác các lỗ hổng đó như thế nào thì tùy từng

người.

1.2.3 Tấn công vào hệ thống có cấu hình không an toàn

Cấu hình không an toàn cũng là một lỗ hổng bảo mật của hệ

thống. Các lỗ hổng này được tạo ra do các ứng dụng có các thiết lập không an

toàn hoặc người quản trị hệ thống định cấu hình không an toàn. Chẳng hạn như cấu

hình máy chủ web cho phép ai cũng có quyền duyệt qua hệ thống thư mục. Việc thiết

lập như trên có thể làm lộ các thông tin nhạy cảm như mã nguồn, mật khẩu hay

các thông tin của khách hàng.

Cấu hình không an toàn cũng là một lỗ hổng bảo mật của hệ

thống. Các lỗ hổng này được tạo ra do các ứng dụng có các thiết lập không an

toàn hoặc người quản trị hệ thống định cấu hình không an toàn. Chẳng hạn như cấu

hình máy chủ web cho phép ai cũng có quyền duyệt qua hệ thống thư mục. Việc thiết

lập như trên có thể làm lộ các thông tin nhạy cảm như mã nguồn, mật khẩu hay

các thông tin của khách hàng.

Nếu quản trị hệ thống cấu hình hệ thống không an toàn sẽ

rất nguy hiểm vì nếu người tấn công duyệt qua được các file pass thì họ có thể

download và giải mã ra, khi đó họ có thể làm được nhiều thứ trên hệ thống.

1.2.4 Vô hiệu hóa dịch vụ

Kiểu tấn công này thông thường làm tê liệt một số dịch vụ,

được gọi là DOS (Denial of Service - Tấn công từ chối dịch vụ).

Kiểu tấn công này thông thường làm tê liệt một số dịch vụ,

được gọi là DOS (Denial of Service - Tấn công từ chối dịch vụ).

Các tấn công này lợi dụng một số lỗi trong phần mềm hay

các lỗ hổng bảo mật trên hệ thống, hacker sẽ ra lệnh cho máy tính của chúng đưa

những yêu cầu không đâu vào đâu đến các máy tính, thường là các server trên mạng.

Các yêu cầu này được gởi đến liên tục làm cho hệ thống nghẽn mạch và một số dịch

vụ sẽ không đáp ứng được cho khách hàng.

Đôi khi, những yêu cầu có trong tấn công từ chối dịch vụ

là hợp lệ. Ví dụ một thông điệp có hành vi tấn công, nó hoàn toàn hợp lệ về mặt

kỹ thuật. Những thông điệp hợp lệ này sẽ gởi cùng một lúc. Vì trong một thời điểm

mà server nhận quá nhiều yêu cầu nên dẫn đến tình trạng là không tiếp nhận thêm

các yêu cầu. Đó là biểu hiện của từ chối dịch vụ.

1.2.5 Một số kiểu tấn công khác

Lỗ hổng không cần login: Nếu như các ứng dụng không được

thiết kế chặt chẽ, không ràng buộc trình tự các bước khi duyệt ứng dụng thì đây

là một lỗ hổng bảo mật mà các hacker có thể lợi dụng để truy cập thẳng đến các

trang thông tin bên trong mà không cần phải qua bước đăng nhập.

Thay đổi dữ liệu: Sau khi những người tấn công đọc được dữ

liệu của một hệ thống nào đó, họ có thể thay đổi dữ liệu này mà không quan tâm

đến người gởi và người nhận nó. Những hacker có thể sửa đổi những thông tin

trong packet dữ liệu một cách dễ dàng.

Password-base Attract: Thông thường, hệ thống khi mới cấu hình có username

và password mặc định. Sau khi cấu hình hệ thống, một số admin vẫn không đổi lại

các thiết lập mặc định này. Đây là lỗ hổng giúp những người tấn công có thể

thâm nhập vào hệ thống bằng con đường hợp pháp. Khi đã đăng nhập vào, hacker có

thể tạo thêm user, cài backboor cho lần viến thăm sau.

Identity Spoofing: Các hệ thống mạng sử dụng IP address để

nhận biết sự tồn tại của mình. Vì thế địa chỉ IP là sự quan tâm hàng đầu của những

người tấn công. Khi họ hack vào bất cứ hệ thống nào, họ đều biết địa chỉ IP của

hệ thống mạng đó. Thông thường, những người tấn công giả mạo IP address để xâm

nhập vào hệ thống và cấu hình lại hệ thống, sửa đổi thông tin...

Việc tạo ra một kiểu tấn công mới là mục đích của các

hacker. Trên mạng Internet hiện nay, có thể sẽ xuất hiện những kiểu tấn công mới

được khai sinh từ những hacker thích mày mò và sáng tạo. Bạn có thể tham gia

các diễn đàn hacking và bảo mật để mở rộng kiến thức.

Lỗ hổng không cần login: Nếu như các ứng dụng không được

thiết kế chặt chẽ, không ràng buộc trình tự các bước khi duyệt ứng dụng thì đây

là một lỗ hổng bảo mật mà các hacker có thể lợi dụng để truy cập thẳng đến các

trang thông tin bên trong mà không cần phải qua bước đăng nhập.

Thay đổi dữ liệu: Sau khi những người tấn công đọc được dữ

liệu của một hệ thống nào đó, họ có thể thay đổi dữ liệu này mà không quan tâm

đến người gởi và người nhận nó. Những hacker có thể sửa đổi những thông tin

trong packet dữ liệu một cách dễ dàng.

Password-base Attract: Thông thường, hệ thống khi mới cấu hình có username

và password mặc định. Sau khi cấu hình hệ thống, một số admin vẫn không đổi lại

các thiết lập mặc định này. Đây là lỗ hổng giúp những người tấn công có thể

thâm nhập vào hệ thống bằng con đường hợp pháp. Khi đã đăng nhập vào, hacker có

thể tạo thêm user, cài backboor cho lần viến thăm sau.

Identity Spoofing: Các hệ thống mạng sử dụng IP address để

nhận biết sự tồn tại của mình. Vì thế địa chỉ IP là sự quan tâm hàng đầu của những

người tấn công. Khi họ hack vào bất cứ hệ thống nào, họ đều biết địa chỉ IP của

hệ thống mạng đó. Thông thường, những người tấn công giả mạo IP address để xâm

nhập vào hệ thống và cấu hình lại hệ thống, sửa đổi thông tin...

Việc tạo ra một kiểu tấn công mới là mục đích của các

hacker. Trên mạng Internet hiện nay, có thể sẽ xuất hiện những kiểu tấn công mới

được khai sinh từ những hacker thích mày mò và sáng tạo. Bạn có thể tham gia

các diễn đàn hacking và bảo mật để mở rộng kiến thức.

1.3. Các biện pháp bảo mật mạng

1.3.1 Mã hoá, nhận dạng, chứng thực người dùng và phần quyềnsử dụng

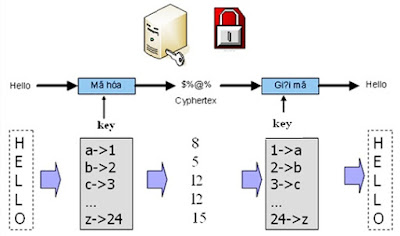

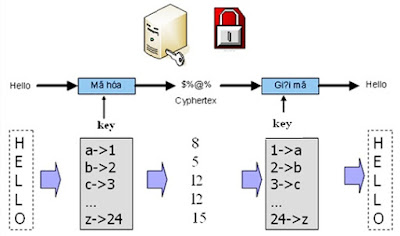

Mã hoá là cơ chế chính cho việc bảo mật thông tin. Nó bảo

vệ chắc chắn thông tin trong quá trình truyền dữ liệu, mã hoá có thể bảo vệ

thông tin trong quá trình lưu trữ bằng mã hoá tập tin. Tuy nhiên người sử dụng

phải có quyền truy cập vào tập tin này, hệ thống mã hoá sẽ không phân biệt giữa

người sử dụng hợp pháp và bất hợp pháp nếu cả hai cùng sử dụng một key giống

nhau. Do đó mã hoá chính nó sẽ không cung cấp bảo mật, chúng phải được điều khiển

bởi key mã hoá và toàn bộ hệ thống.

Quy trình mã hoá

Mã hoá nhằm đảm bảo các

yêu cầu sau:

Mã hoá là cơ chế chính cho việc bảo mật thông tin. Nó bảo

vệ chắc chắn thông tin trong quá trình truyền dữ liệu, mã hoá có thể bảo vệ

thông tin trong quá trình lưu trữ bằng mã hoá tập tin. Tuy nhiên người sử dụng

phải có quyền truy cập vào tập tin này, hệ thống mã hoá sẽ không phân biệt giữa

người sử dụng hợp pháp và bất hợp pháp nếu cả hai cùng sử dụng một key giống

nhau. Do đó mã hoá chính nó sẽ không cung cấp bảo mật, chúng phải được điều khiển

bởi key mã hoá và toàn bộ hệ thống.

|

| Quy trình mã hoá |

Mã hoá nhằm đảm bảo các

yêu cầu sau:

-

Tính bí mật (confidentiality):dữ liệu

không bị xem bởi bên thứ 3

-

Tính toàn vẹn (Integrity): dữ liệu không

bị thay đổi trong quá trình truyền.

Tính

không từ chối (Non-repudiation): là cơ chế người thực hiện hành động không thể

chối bỏ những gì mình đã làm, có thể kiểm chứng được nguồn gốc hoặc người đưa

tin.

CHƯƠNG II: CÔNG CỤ KHAI THÁC LỖ HỔNG BẢO MẬT META-SPLOIT

1. Giới thiệu về công cụ meta-sploit

Metasploit

project là một dự án máy an ninh máy tính mã nguồn mở cung cấp thông tin về lỗ

hổng bảo mật và hỗ trợ việc thử nghiệm thâm nhập và phát triển IDS(Intrusion Detection

Systems_Hệ thống phát hiện xâm nhập) signature.

Project

nổi tiếng nhất của nó là Metasploit Framework, một công cụ để phát triển và thực

thi exploit code (mã khai thác) đối với một máy tính mục tiêu từ xa. Các

project quan trọng khác bao gồm: Database Opcode, lưu trữ shellcode, và nghiên

cứu bảo mật.

Giao

diện và môi trường Metasploit project cũng nổi tiếng với các công cụ

anti-forensic và evasion, một số trong đó được xây dựng vào Metasploit Framework.

Metasploit

đã được tạo ra bởi HD Moore vào năm 2003 như một công cụ mạng di động bằng cách

sử dụng ngôn ngữ kịch bản Perl. Sau đó, Metasploit Framework đã được viết lại hoàn

toàn bằng ngôn ngữ lập trình Ruby và đã trở thành project Ruby lớn nhất thế giới,

với hơn 700,000 dòng code. Nó là một công cụ mạnh mẽ cho các nhà nghiên cứu an

ninh của bên thứ ba để điều tra lỗ hổng bảo mật tiềm năng.

2. Các thành phần của metasploit

Console interface:

dùng msfconsole.bat để mở interface này. msfconsole interface sử dụng các dòng

lệnh để cấu hình, kiểm tra nên nhanh hơn và mềm dẻo hơn, đặc biệt interface này

còn hỗ trợ sử dụng phím tab để hoàn thành dòng lệnh giống như cisco IOS nên dễ

sử dụng hơn cho người dùng.

Command

line interface: dùng msfcli.bat

Global Enviroment:

được thực thi thông qua 2 câu lệnh set và unset, những options được gán ở đây sẽ

mang tính toàn cục, được đưa vào tất cả các module exploits.

Temporary Enviroment:

được thực thi thông qua 2 câu lệnh set và unset, enviroment này chỉ được đưa

vào module exploit đang load hiện tại, không ảnh hưởng đến các module exploit khác.

3. Các lỗ hỗng khai thách trong hệ điều hành Windows

Lỗ hổng MS12-020

|

| Lỗ hỗng bảo mật MS12020 |

|

| Khai thác một số lổ hổng MS12020 |

|

| Khai thác lỗ hổng MS12020 |

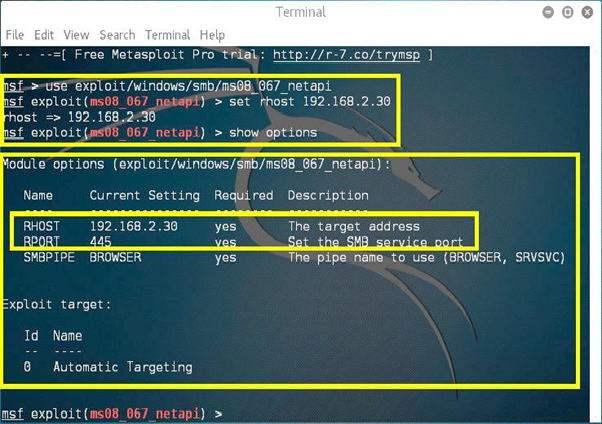

Lỗ hổng MS08-067

Tháng 10/2008, ngay sau khi Microsoft công bố

khẩn cấp bản vá MS08-067, Bkis đã có bài viết mô tả sơ lược về lỗi cũng nhưng

khuyến cáo cập nhật bản vá tới người sử dụng máy tính tại Việt Nam. Trong bài

viết lần này, chúng tôi sẽ mô tả chi tiết hơn về lỗ hổng trong MS08-067.

Giao thức RPC của dịch vụ Server Service trong

Windows hỗ trợ một thủ tục được gọi từ xa và xử lý các yêu cầu đổi đường dẫn

(ví dụ \\C\Program Files\..\Windows) về định dạng đường dẫn Canonicalization ngắn

gọn hơn (\\C\Windows). Tuy nhiên, với một đường dẫn quá dài, Windows xử lý

không tốt dẫn đến tràn bộ đệm.

Tấn công lỗ hổng

MS08_067

-

Máy Metasploit có địa chỉ ip:

192.168.2.20

-

Máy

Sever 2003 có địa chỉ ip: 192.168.2.30

|

| Khai thác lổ hổng MS08-067 |

|

| Tiến hành khai thác lổ hổng MS08-067 |

Kiểm tra cổng 445 đã bật hay chưa

|

| Khai thác lổ hổng MS08-067 |

|

| Khai thác lổ hổng MS08-067 |

|

| Khai thác lổ hổng MS08-067 |

|

| Khai thác lổ hổng MS08-067 |

|

| Khai thác lổ hổng MS08-067 |

|

| Khai thác lổ hổng MS08-067 |

|

| Khai thác lổ hổng MS08-067 |

3. Cách phòng chống

Với

những kiểu tấn công hệ thống dựa trên những lỗi sai sót trong quá trình sử dụng

máy tính hoặc các lỗi về bảo mật vật lý,

có một số phương pháp

nhằm giảm thiểu và phòng tránh việc Hacker đánh cắp Mật khẩu như

sau:

Liên hệ ngay để được hỗ trợ:

Điện thoại: 0976 148 368 – 0974.248.842

Email: citechnhatrang@gmail.com

Đăng ký trực tiếp tại:

Với

những kiểu tấn công hệ thống dựa trên những lỗi sai sót trong quá trình sử dụng

máy tính hoặc các lỗi về bảo mật vật lý,

có một số phương pháp

nhằm giảm thiểu và phòng tránh việc Hacker đánh cắp Mật khẩu như

sau:

-

Thường xuyên cập nhật các mã lỗi mới và

download bản vá lỗi tại website của của microsoft

-

Enable Firewall chỉ mở những cổng cần

thiết cho các ứng dụng

-

Có thiết bị IDS(Intrusion Detection

Systems_Hệ thống phát hiện xâm nhập)

-

Có Firewall chống Scan các Service đang

chạy.

-

Mật khẩu phải được đặt nhiều hơn 8 ký tự

và phải là tổng hợp giữa chữ hoa, chữ thường, số và ký tự đặc biệt để các

chương trình khó dò ra.

-

Cấu hình trong registry cho mật khẩu

trong hệ thống windows chỉ được băm và lưu dưới dạng NTLM để các chương trình

khó khăn để dò tim. Bật lên 1 ở khóa ………………………………………:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\NoLMHash

-

Người dùng admin nên xóa tập tin sam

trong thư mục Windows/repair sau mỗi lần backup dữ liệu bằng rdisk

-

Trong quá trình sử dụng máy tính để truy

cập Internet, người dùng cần lưu ý:

-

Không mở tập tin đính kèm thư điện tử có

nguồn gốc không rõ ràng hoặc không tin cậy. Chắc chắn rằng bạn có và đã bật hệ

thống tường lửa cho hệ thống của mình.

-

Đảm bảo Windows của bạn được cập nhật

thường xuyên, phần mềm bảo mật của bạn có chức năng cập nhật "live"

(tự động cập nhật trực tuyến).

-

Microsoft đã xây dựng một loạt các công

cụ trong Windows để các nhà quản trị cũng như người dùng có kinh nghiệm có thể phân tích chiếc máy tính của mình xem liệu nó

có đang bị xâm phạm hay không. Một khi nghi ngờ máy tính của mình bị xâm nhập,

người dùng có thể sử dụng các công cụ này để tự kiểm tra máy tính của mình khi

có những biểu hiện đáng ngờ: WMIC, Lệnh net, Openfiles, Netstat, Find.

Liên hệ ngay để được hỗ trợ:

Điện thoại: 0976 148 368 – 0974.248.842

Email: citechnhatrang@gmail.com

Đăng ký trực tiếp tại:

Trung Tâm Đào Tạo CNTT CITECH

0 nhận xét:

Post a Comment